10 Erreurs Excel qui Coûtent 50K€/an à Votre PME (et Comment les Éviter)

La sécurité des données n'est plus un simple sujet technique confiné aux départements informatiques ; elle est devenue un pilier stratégique du développement business. Trois facteurs majeurs expliquent cette transformation radicale. D'abord, le cadre réglementaire s'est considérablement durci. Le RGPD impose des obligations strictes dont le non-respect peut entraîner des sanctions allant jusqu'à 4 % du chiffre d'affaires mondial. Selon les rapports annuels de la CNIL, les amendes records se multiplient, prouvant que ces risques financiers ne sont plus théoriques (Source : Rapport d'activité de la CNIL). Ensuite, les cyberattaques explosent avec une augmentation de 38 % des incidents signalés entre 2022 et 2024. Le coût moyen d'une violation de données s'élève désormais à 4,45 millions de dollars d'après l'étude IBM Cost of a Data Breach 2024 (Source : IBM Security). Enfin, les exigences clients se renforcent : les certifications comme l'ISO 27001 ou le SOC 2 sont devenues des critères éliminatoires dans les processus d'achat B2B.

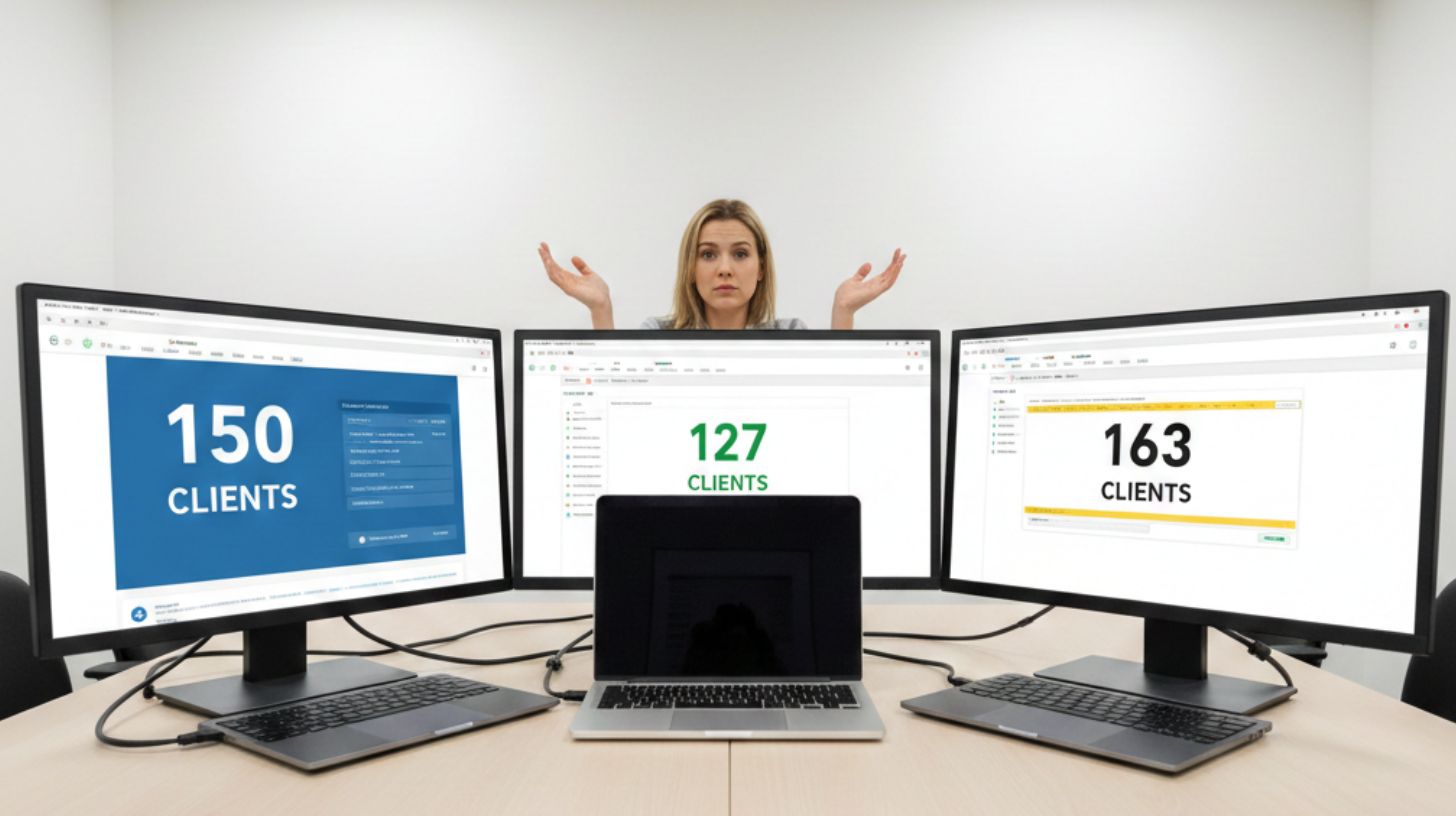

Pourtant, la menace la plus sous-estimée reste interne. Le rapport Verizon 2024 Data Breach Investigations Report révèle que l'erreur humaine est impliquée dans 82 % des violations de données (Source : Verizon DBIR). Qu'il s'agisse d'un email envoyé au mauvais destinataire ou d'un accès non révoqué après le départ d'un salarié, ces failles banales sont souvent le résultat d'une fragmentation excessive des données. Vos informations personnelles vivent probablement dans une quinzaine de systèmes différents — CRM, comptabilité, marketing, supports client — créant une surface d'attaque étendue et une opacité sur l'emplacement réel des données. Cette dispersion rend presque impossible le respect du droit à l'effacement ou la gestion rigoureuse des sous-traitants, dont vous restez légalement responsable en cas de compromission.

Pour construire une sécurité robuste sans budget pharaonique, il faut s'appuyer sur quatre piliers méthodiques. Le premier est la visibilité : on ne protège que ce que l'on voit. Il est impératif de cartographier non seulement vos bases officielles, mais aussi les copies "cachées" comme les exports Excel sur les drives personnels. Le deuxième pilier est le contrôle d'accès, fondé sur le principe du moindre privilège, garantissant que chaque collaborateur n'accède qu'aux données strictement nécessaires à ses fonctions. Le troisième pilier concerne la protection technique, incluant le chiffrement systématique des données au repos et en transit, ainsi que la séparation stricte des environnements de production et de test. Enfin, le quatrième pilier repose sur les processus et la formation : la technologie est impuissante si les équipes ne sont pas sensibilisées aux risques de phishing et aux procédures de réponse aux incidents.

Des mesures immédiates, ou "quick wins", peuvent diviser votre risque par cinq en seulement une semaine de travail. L'activation de l'authentification à deux facteurs (2FA) sur tous les outils critiques réduit de 99 % le risque de compromission de compte. Le chiffrement des disques durs des ordinateurs portables et l'audit des accès actifs permettent de parer aux incidents les plus courants. Cependant, à mesure que l'entreprise grandit, la gestion manuelle de ces mesures devient un cauchemar opérationnel. C'est ici que le data management moderne joue un rôle salvateur. En centralisant les flux de données plutôt qu'en les laissant circuler de manière anarchique entre quinze outils, vous créez un point unique de contrôle, de visibilité et de gouvernance.

Une plateforme comme Kyklos Data permet de transformer cette complexité en un avantage concurrentiel. Au lieu de gérer les permissions dans chaque logiciel indépendamment, vous centralisez la matrice de droits. La traçabilité devient totale : vous disposez d'un dashboard unique pour savoir qui a consulté, exporté ou transformé une donnée sensible. Cette architecture en étoile simplifie non seulement la sécurisation technique mais facilite également la mise en conformité réglementaire, rendant chaque flux auditable en temps réel. Investir dans la maîtrise de ses données n'est plus un luxe, c'est une nécessité opérationnelle pour garantir la pérennité de son entreprise face aux menaces de 2026.

10 Erreurs Excel qui Coûtent 50K€/an à Votre PME (et Comment les Éviter)

Découvrez pourquoi 87% des OKR échouent à cause de données dispersées et comment le data management transforme vos objectifs en résultats concrets. Guide complet + cas pratiques.

Pourquoi 87% des Entreprises Échouent à Atteindre leurs OKR ? C'est ce que nous abordons dans cet article qui vous permettra de fixer et piloter vos OKR